Оглавление

Введение

Стенд предназначен для проверки совместимости реализаций IPsec использующих российские алгоритмы (см. "Совместимость российских реализаций IPsec") и самостоятельного тестирования возможности встречной работы их реализаций с реализацией СКЗИ "КриптоПро CSP"/"КриптоПро IPsec".

Возникающие технические вопросы в части реализации IPsec можно задавать в соответствующем разделе нашего форума (см. "Форум КРИПТО-ПРО » Средства криптографической защиты информации » КриптоПро IPsec").

При возникновении организационных вопросов или появлении необходимости изменения конфигурации стенда информацию об этом можно направить письмом на <mailto:vpngost@cryptopro.ru>.

Внимание: Подключаться к стенду рекомендуется только со стендов соответствующим образом отделённых от офисных и прочих рабочих сетей адекватными мерами защиты. ООО "КРИПТО-ПРО" не несёт ответственности за содержание передаваемой информации.

Конфигурация стенда

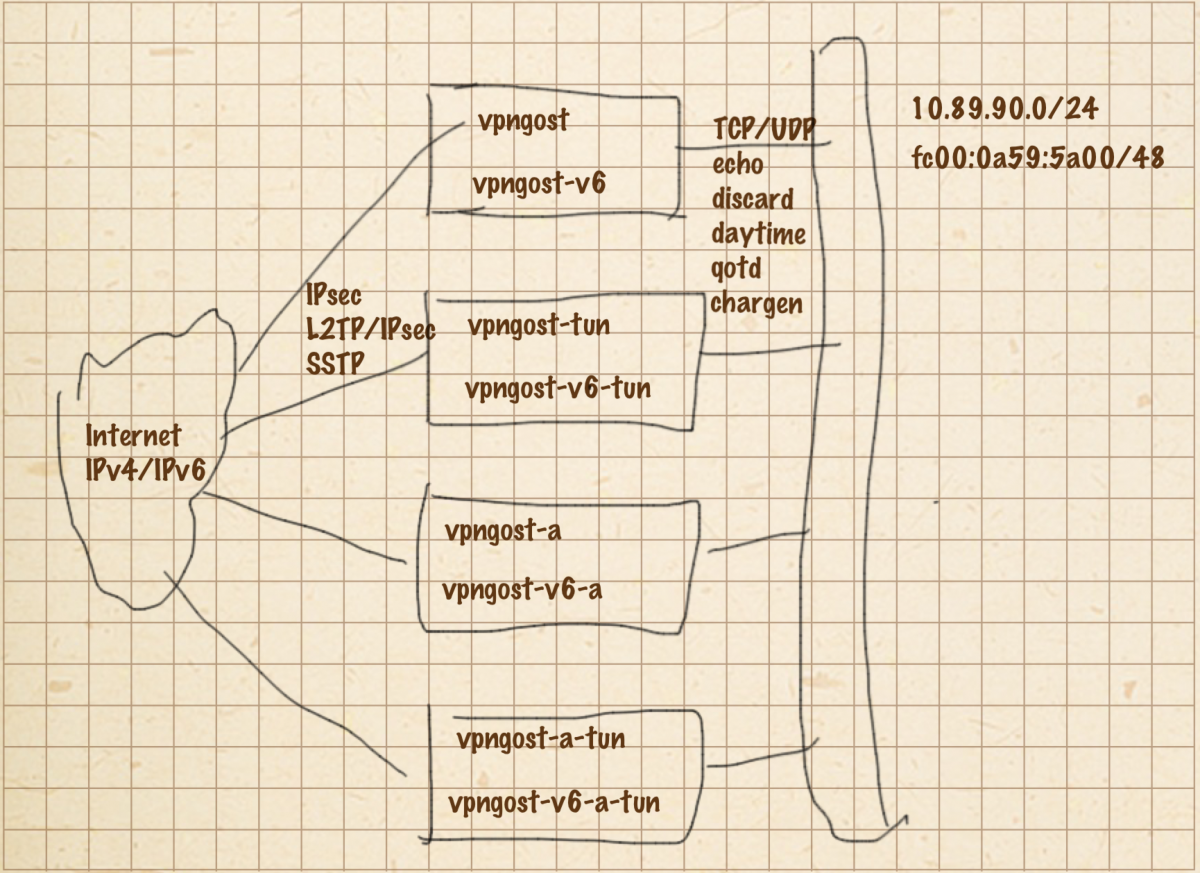

Стенд обеспечивает возможность подключения и тестирование российских реализаций VPN и IPsec, как по современному протоколу IPv6 (vpngost-v6.cryptopro.ru, vpngost-v6-a.cryptopro.ru, vpngost-v6-tun.cryptopro.ru, vpngost-v6-a-tun.cryptopro.ru), так и по традиционному протоколу IPv4 (vpngost.cryptopro.ru, vpngost-a.cryptopro.ru, vpngost-tun.cryptopro.ru, vpngost-a-tun.cryptopro.ru).

Рисунок 1. Схема узла vpngost.cryptopro.ru

Адреса узлов

| vpngost.cryptopro.ru | 193.37.157.89 |

| vpngost-v6.cryptopro.ru | 2002:c125:9d59::c125:9d59 |

| 10.89.90.2 | |

| fe00:0a59:5a00::2 | |

| vpngost-tun.cryptopro.ru | 193.37.157.90 |

| vpngost-v6-tun.cryptopro.ru | 2002:c125:9d5a::c125:9d5a |

| 10.89.90.1 | |

| fe00:0a59:5a00::1 | |

| vpngost-a.cryptopro.ru | 193.37.157.91 |

| vpngost-v6-a.cryptopro.ru | 2002:c125:9d5b::c125:9d5b |

| 10.89.90.4 | |

| fe00:0a59:5a00::4 | |

| vpngost-a-tun.cryptopro.ru | 193.37.157.92 |

| vpngost-v6-a-tun.cryptopro.ru | 2002:c125:9d5c::c125:9d5c |

| 10.89.90.3 | |

| fe00:0a59:5a00::3 |

Адреса узлов могут меняться, пожалуйста, уточняйте актуальные в протоколах в файлах "readme".

Параметры методов аутентификации

|

IKE‑GOST‑PSK |

32-байтное значение в HEX-формате: "0123456789ABCDEF0102030405060708090A0B0C0D0E0FFEDCBA9876543210" |

|

IKE‑GOST‑SIGNATURE |

Сертификат выпущенный тестовым УЦ: https://www.cryptopro.ru/certsrv или http://www.cryptopro.ru/certsrv |

|

L2TP/IPsec |

login/password: vpngost-test/vpngost-test |

Используемый метод аутентификации, как и используемое преобразование, согласуется обычным образом.

Узлы тестирования обязательных параметров IPsec

На узлах vpngost, vpngost-v6, vpngost-tun, vpngost-v6-tun, установлены обязательные к реализации параметры по умолчанию.

Для методов аутентификации IKE-GOST-PSK и IKE-GOST-SIGNATURE используются параметры:

- Хэш функция GOST_R_3411_94;

- Алгоритм шифрования GOST-B-CFB-IMIT;

- Группа VKO GOST R 34.10 2001 XchB;

- Режим Quick Mode (QM) без использования Perfect Forward Secrecy (PFS).

Для преобразований ESP_GOST-4M-IMIT и ESP_GOST-1K-IMIT используются параметры:

- Узел замены из id-Gost28147-89-CryptoPro-B-ParamSet;

- Не согласуется опциональный атрибут Extended (64-bit) Sequence Number (ESN).

Узлы с альтернативными параметрами IPsec

На узлах vpngost-a, vpngost-a-tun, vpngost-v6-a, vpngost-v6-a-tun по запросу могут быть установлены другие опциональные параметры. Текущие установленные параметры доступны в протоколах соответствующего узла.

Для методов аутентификации IKE-GOST-PSK и IKE-GOST-SIGNATURE могут быть установлены следующие параметры:

- Хэш функция GOST_R_3411_94;

- Алгоритм шифрования GOST-C-CFB-IMIT (или GOST-A-CFB-IMIT, GOST-D-CFB-IMIT);

- Группа VKO GOST R 34.10 2001 XchA;

- Режим принудительного запрета согласования QM без использования режима PFS (Disable Non-PFS);

- Режим QM с использованием PFS.

Для преобразований ESP_GOST-4M-IMIT и ESP_GOST-1K-IMIT могут быть установлены следующие параметры:

- Узел замены из id-Gost28147-89-CryptoPro-D-ParamSet (или id-Gost28147-89-CryptoPro-A-ParamSet, id-Gost28147-89-CryptoPro-C-ParamSet);

- Использование ESN;

- Опциональный режим совместимости, в котором может согласовываться атрибут "Authentication Algorithm" (5) со значением GOST-NULL-INTEGRITY-ALGORITHM (65411).

Политики IPsec узлов транспортного режима

На узлах vpngost, vpngost-a, vpngost-v6, vpngost-v6-a установлено:

|

icmp |

Принимаются, как зашифрованные, так и открытые входящие пакеты; |

|

echo, discard, daytime |

Принимаются, как зашифрованные, так и открытые входящие пакеты; |

|

qotd, chargen и др. |

Принимаются и передаются только зашифрованные пакеты; |

|

http, https, isakmp, ipsec‑msft |

Принимаются и передаются только в открытом виде; |

|

L2TP/IPsec |

Порождает динамические политики. |

|

VPN |

Обмен с VPN (10.89.0.0/16 и fe00:0a59/32) осуществляется только в открытом виде. |

L2TP/IPsec, SSTP выделяет адреса в диапазонах, на vpngost, vpngost-v6: 10.89.89.0/24 и fe00:0a59:5900/48, а на vpngost-v6, vpngost-v6-a: 10.89.91.0/24 и fe00:0a59:5b00/48.

Политики IPsec узлов туннельного режима

На узлах vpngost-tun, vpngost-v6-tun, vpngost-a-tun, vpngost-v6-a-tun установлено:

|

icmp |

Принимаются, как зашифрованные, так и открытые входящие пакеты; |

|

IPsec туннели |

Пакеты туннельного режима в адрес конечных точек передаются и принимаются ими только зашифрованными; |

|

http, https, isakmp, ipsec‑msft |

Принимаются и передаются только в открытом виде; |

|

VPN |

Обмен с VPN (10.89.0.0/16 и fe00:0a59/32) осуществляется только в открытом виде. |

Конечные точки туннелей и соответствующие им подсети настраиваются по запросу. Для vpngost-tun, vpngost-v6-tun подсети должны быть: 10.89.{1..30}.0/24 и fe00:0a59:5a5a:{1..ffff}/64. Для vpngost-a-tun, vpngost-v6-a-tun подсети должны быть: 10.89.{201..230}.0/24 и fe00:0a59:5c5c:{1..ffff}/64.

Типовой сценарий тестирования

Подготовка к тестирования

Узлы стенда поддерживают обслуживание инициаторов использующих NAT, однако тесты ответчиков и/или туннельных режимов потребуют специальных настроек. Поэтому рекомендуется использовать "прямые" IPv4 и IPv6 адреса, а так же рекомендуется использование "статических" адресов для тестов туннельного режима.

Проверка связи со стендом

Может быть проведена командой `ping', либо доступом по HTTP к протоколам узла стенда.

В протоколах узла стенда и/или в файле readme будут указаны текущие настройки и параметры.

Тест инициатора транспортного режима

Не требует дополнительных действий. После согласования ESP SA, доступны тестовые нагрузки: icmp, echo, discard, daytime, qotd, chargen. Например, к TCP нагрузкам можно обратиться командой `telnet vpngost-v6.cryptopro.ru echo', а к UDP командой `nc vpngost-v6.cryptopro.ru echo' из пакета Netcat.

Тест ответчика транспортного режима

При обращении к тестовым нагрузкам echo, discard, daytime, стенд для ответных пакетов будет самостоятельно инициировать согласование ISAKMP SA и/или ESP SA.

Использование icmp для этого теста возможно, но не рекомендуется, т.к. одновременно с инициацией согласования SA или же при ошибках согласования стенда посылает icmp ответ в открытом виде, соответственно Вы можете получить ложноположительный результат.

Использование NAT в этом тесте возможно, но не рекомендуется, в виду сложности настройки.

Тест инициатора режима L2TP/IPsec

После согласования L2TP/IPsec, доступны тестовые нагрузки: icmp, echo, discard, daytime, qotd, chargen по адресам: 10.89.90.2 и/или fe00:0a59:5a00::2.

Подготовка к тестам туннельного режима

Рекомендуется выделять статический IPv4 или IPv6 адрес, при доступе к которому разрешён протокол icmp. После чего выслать нам согласование и настройку туннельную подсеть.

Тест инициатора туннельного режима

После согласования туннеля, доступны тестовые нагрузки: icmp, echo, discard, daytime, qotd, chargen по адресам: 10.89.90.2 и/или fe00:0a59:5a00::2.

Тест ответчика туннельного режима

Для инициации согласования туннеля со стороны стенда можно использовать: второй туннель, соединение L2TP/IPsec или SSTP.

Дополнительные сервисы стенда

Доступ к IPv6 по HTTPS

При необходимости, для доступа к тестам IPv6 можно использовать шлюзы инкапсуляции IPv6 по протоколу IP-HTTPS, которые настроены на каждом узле, так как шлюзы настроены без запроса клиентского сертификата. Таким образом, получение сертификата тестового УЦ является не обязательным.

Не рекомендуется использование "динамических" адресов и NAT в этом тесте, в виду сложности настройки.

Доступ по протоколу SSTP (MS SSL-VPN)

При необходимости, для создания тестовых нагрузок можно использовать подключение к VPN по протоколу SSTP.

Методы аутентификации при доступе по SSTP идентичны методам аутентификации при доступе по L2TP/IPsec.

Загрузка программного обеспечения

Для проведения тестирования могут потребоваться:

- Netcat;

- КриптоПро CSP 3.6R3;

- КриптоПро IPsec;

- Утилита командной строки cryptcp;

Все перечисленные продукты "Крипто-Про" имеют демонстрационную лицензию на 3 месяца и могут быть загружены со страницы загрузок. Дополнительные лицензии для проведения тестирования могут быть выданы на основании аргументированного запроса.

Ссылки

|

[] |

|

|

[] |