Результатом очередного крупного этапа работ над нашим новым криптопровайдером, КриптоПро CSP версии 4.0, стал релиз КриптоПро CSP 4.0 Bernoulli. В дополнение к большому числу исправлений и улучшений кода, новый релиз отличает от старого ряд существенных нововведений, о которых мы и расскажем в этой заметке.

Результатом очередного крупного этапа работ над нашим новым криптопровайдером, КриптоПро CSP версии 4.0, стал релиз КриптоПро CSP 4.0 Bernoulli. В дополнение к большому числу исправлений и улучшений кода, новый релиз отличает от старого ряд существенных нововведений, о которых мы и расскажем в этой заметке.

Blogs

Второй релиз КриптоПро CSP 4.0: чем Бернулли лучше Архимеда?

Пара слов о КриптоПро CSP 4.0

Мы выпустили новую версию криптопровайдера – КриптоПро CSP версии 4.0. Выпуск "четверки" является значительной вехой в развитии нашего флагманского продукта. Теперь, в дополнение к функционалу предыдущих версий, наш провайдер обладает полной поддержкой алгоритмов вычисления и проверки подписи по ГОСТ Р 34.10-2012, вычисления хэш-функции по ГОСТ Р 34.11-2012, а также обеспечивает поддержку сопутствующих криптографических алгоритмов.

Мы выпустили новую версию криптопровайдера – КриптоПро CSP версии 4.0. Выпуск "четверки" является значительной вехой в развитии нашего флагманского продукта. Теперь, в дополнение к функционалу предыдущих версий, наш провайдер обладает полной поддержкой алгоритмов вычисления и проверки подписи по ГОСТ Р 34.10-2012, вычисления хэш-функции по ГОСТ Р 34.11-2012, а также обеспечивает поддержку сопутствующих криптографических алгоритмов.

ГОСТ 28147-89: «Не спеши его хоронить». Часть 1. Стойкость алгоритма.

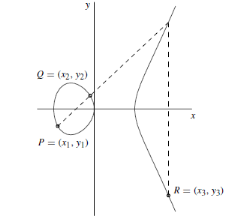

В последние годы появляется большое количество статей, посвященных анализу российского алгоритма блокового («блочного») шифрования ГОСТ 28147-89 (см. [ГОСТ]). Одновременно с этим в российских СМИ и блогах российских пользователей растет число заметок о данном алгоритме: как освещающих различной степени достоверности результаты атак на российский стандарт, так и содержащих мнения о его эксплуатационных характеристиках. У авторов (а, следовательно, и читателей) данных заметок зачастую складывается впечатление, что отечественный алгоритм шифрования является морально устаревшим, медленным и обладающим уязвимостями, делающими его подверженным атакам в существенной мере больше, чем зарубежные алгоритмы шифрования с аналогичной длиной ключа. Данной серией заметок мы хотели бы в доступной форме рассказать о настоящем положении дел с российским стандартом. В первой части будут освещены все известные международной криптографической общественности атаки на ГОСТ 28147-89, текущие оценки его стойкости. В будущих публикациях мы также подробно рассмотрим свойства стандарта с точки зрения возможности построения эффективных реализаций.

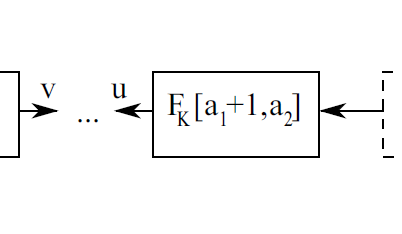

КриптоПро TLS против счастливого числа 13

Продолжая традицию, начатую в статьях 1 и 2 нашего блога, предлагаем обсудить еще одну из атак на протокол TLS. В сегодняшней статье будет рассмотрено, как предпринятые в TLS 1.1 и TLS 1.2 контрмеры, направленные на устранение уязвимости протокола к атакам, основанным на методах Барда-Дэя и Воденея, сами привели к возникновению новых уязвимостей и к появлению новых типов атак.

Единый реестр запрещённых сайтов - это просто даже в UNIX

В октябре текущего года правительство осчастливило всех операторов связи Постановлением №1101 от 26 октября 2012 года "О единой автоматизированной информационной системе "Единый реестр доменных имён, указателей страниц сайтов в информационно-телекоммуникационной сети "Интернет" и сетевых адресов, позволяющих идентифицировать сайты в информационно-телекоммуникационной сети "Интернет", содержащие информацию, распространение которой в Российской Федерации запрещено". В связи с этим постановлением, каждый провайдер обязан блокировать доступ к сайтам, находящимся в списке запрещенных. Чтобы получить доступ к реестру оператору требуется сформировать специальный запрос и подписать его квалифицированной подписью. Звучит страшно? На самом деле, всё просто.

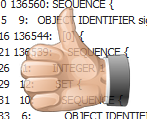

ASN.1 простыми словами

Один из активных участников нашего форума написал очень дельный материал в деталях и с примерами как именно кодировать/декодировать простые типы ASN.1 (REAL, OBJECT ID, INTEGER, strings, BIT STRING, OCTET STRING, SEQUENCE, SET, BOOLEAN).

Один из активных участников нашего форума написал очень дельный материал в деталях и с примерами как именно кодировать/декодировать простые типы ASN.1 (REAL, OBJECT ID, INTEGER, strings, BIT STRING, OCTET STRING, SEQUENCE, SET, BOOLEAN).

Подпись сообщений SOAP для СМЭВ с использованием КриптоПро JCP

Недавно в этом блоге мы открыли тему интеграции со СМЭВ с использованием наших продуктов. Прошлая статья посвящена разработке на платформе .NET.

В продолжение темы мы хотим рассмотреть пример взаимодействия со СМЭВ с использованием платформы Java.

Для запуска примера необходимо:

Подпись сообщений SOAP для СМЭВ с использованием КриптоПро .NET

В соответствии с требованиями, обозначенными в приказе Министерства связи и массовых коммуникаций Российской Федерации от 27.12.2010 №190 от «Об утверждении Технических требований к взаимодействию информационных систем в единой системе межведомственного электронного взаимодействия» (полный текст приказа доступен здесь) и Методическими рекомендациями по разработке электронных сервисов и применению технологии электронной подписи при межведомственном электронном взаимодействии (скачать документ можно здесь), при интеграции информационных систем в систему межведомственного электронного взаимодействия (далее СМЭВ) необходимо среди прочего придерживаться спецификаций на протокол обмена структурированными сообщениями (Simple Object Access Protocol, SOAP) версии 1.1, расширяемый язык разметки (Extensible Markup Language, XML) и расширяемый язык описания схем данных версии не ниже 1.0 (XML Schema 1.0/1.1). Там же описываются требования к структуре электронных сообщений в СМЭВ.

В соответствии с требованиями, обозначенными в приказе Министерства связи и массовых коммуникаций Российской Федерации от 27.12.2010 №190 от «Об утверждении Технических требований к взаимодействию информационных систем в единой системе межведомственного электронного взаимодействия» (полный текст приказа доступен здесь) и Методическими рекомендациями по разработке электронных сервисов и применению технологии электронной подписи при межведомственном электронном взаимодействии (скачать документ можно здесь), при интеграции информационных систем в систему межведомственного электронного взаимодействия (далее СМЭВ) необходимо среди прочего придерживаться спецификаций на протокол обмена структурированными сообщениями (Simple Object Access Protocol, SOAP) версии 1.1, расширяемый язык разметки (Extensible Markup Language, XML) и расширяемый язык описания схем данных версии не ниже 1.0 (XML Schema 1.0/1.1). Там же описываются требования к структуре электронных сообщений в СМЭВ.

В связи с многочисленными обращениями пользователей с вопросами по взаимодействию со СМЭВ с использованием наших продуктов мы подготовили ряд примеров, демонстрирующих эту функциональность. В данной статье рассматривается простой способ создания подписанных сообщений для СМЭВ и проверки подписи в сообщениях от СМЭВ с использованием платформы Microsoft .NET Framework.

Подпись PDF-документов с использованием КриптоПро .NET

Наверняка многие из вас знакомы или, по крайней мере, слышали о нашем продукте КриптоПро PDF, предназначенном для формирования и проверки электронной подписи документов формата PDF в соответствии с требованиям ГОСТ Р 34.10- 2001 с использованием программных продуктов Adobe Acrobat, Adobe Reader и программного интерфейса компании Adobe Systems Inc.

Наверняка многие из вас знакомы или, по крайней мере, слышали о нашем продукте КриптоПро PDF, предназначенном для формирования и проверки электронной подписи документов формата PDF в соответствии с требованиям ГОСТ Р 34.10- 2001 с использованием программных продуктов Adobe Acrobat, Adobe Reader и программного интерфейса компании Adobe Systems Inc.

Периодически может возникать необходимость производить подпись или проверку электронной подписи этих документов в автоматическом или пакетном режиме. Особенно это актуально для систем электронного документооборота, в которых в одной карточке документа могут находиться несколько документов в формате PDF.

КриптоПро TLS против оракулов Воденея

В продолжение темы уязвимостей в протоколах SSL/TLS рассмотрим ещё одну интересную атаку, связанную с особенностями применения блочных шифров и способами дополнения данных для выравнивания границ блоков.

В продолжение темы уязвимостей в протоколах SSL/TLS рассмотрим ещё одну интересную атаку, связанную с особенностями применения блочных шифров и способами дополнения данных для выравнивания границ блоков.

История данной атаки началась в 2001-м году с выступления профессора Швейцарской высшей технической школы Сержа Воденея (Serge Vaudenay) на конференции CRYPTO 2001 (на Rump Session).