Если что-то может оказаться в облаке, оно там окажется.

Если что-то может оказаться в облаке, оно там окажется.

Аллюзия на Закон Мёрфи

За облаками ИТ не видно

Даже не хочется в очередной раз говорить о том, как неизбежно, быстро и повсеместно облака затмевают небосклон ИТ. Полагаем, вдумчивый читатель уже многократно об этом слышал из уст множества вендоров и аналитиков. Не углубляясь в подробности, можно отметить, что основной движущей силой на этом пути, как это часто бывает, являются деньги. Действительно, расчёты показывают существенную выгоду от использования облачных технологий по сравнению с традиционными «локальными» решениями.

Оно позволяет:

Оно позволяет:

В

В

Начнем с того, что эта статья окончательно разубедит тех, кто думает, что шифровать – это просто. Даже в том случае, когда в распоряжении имеются надежные криптографические инструменты, можно легко споткнуться о подводные камни при использовании их на практике. Одному из таких "камней" и посвящена настоящая статья.

Начнем с того, что эта статья окончательно разубедит тех, кто думает, что шифровать – это просто. Даже в том случае, когда в распоряжении имеются надежные криптографические инструменты, можно легко споткнуться о подводные камни при использовании их на практике. Одному из таких "камней" и посвящена настоящая статья.

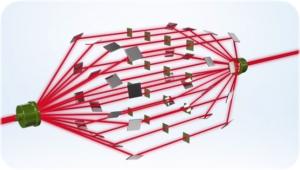

Параллельно с разработкой криптопровайдера 4.0 мы также работали над улучшением IPsec API. Долгое время наш интерфейс не позволял работать параллельно в рамках одной сессии ESP, что плохо сказывалось на производительности, так как практически никогда не удавалось задействовать более одного ядра процессора при работе туннеля. В наше оправдание, нам не известна ни одна реализация IPsec с российскими алгоритмами обеспечивающая распараллеливание в рамках одной сессии IPsec ESP. Теперь же — ни одна, кроме нашей.

Параллельно с разработкой криптопровайдера 4.0 мы также работали над улучшением IPsec API. Долгое время наш интерфейс не позволял работать параллельно в рамках одной сессии ESP, что плохо сказывалось на производительности, так как практически никогда не удавалось задействовать более одного ядра процессора при работе туннеля. В наше оправдание, нам не известна ни одна реализация IPsec с российскими алгоритмами обеспечивающая распараллеливание в рамках одной сессии IPsec ESP. Теперь же — ни одна, кроме нашей. Если что-то может оказаться в облаке, оно там окажется.

Если что-то может оказаться в облаке, оно там окажется.