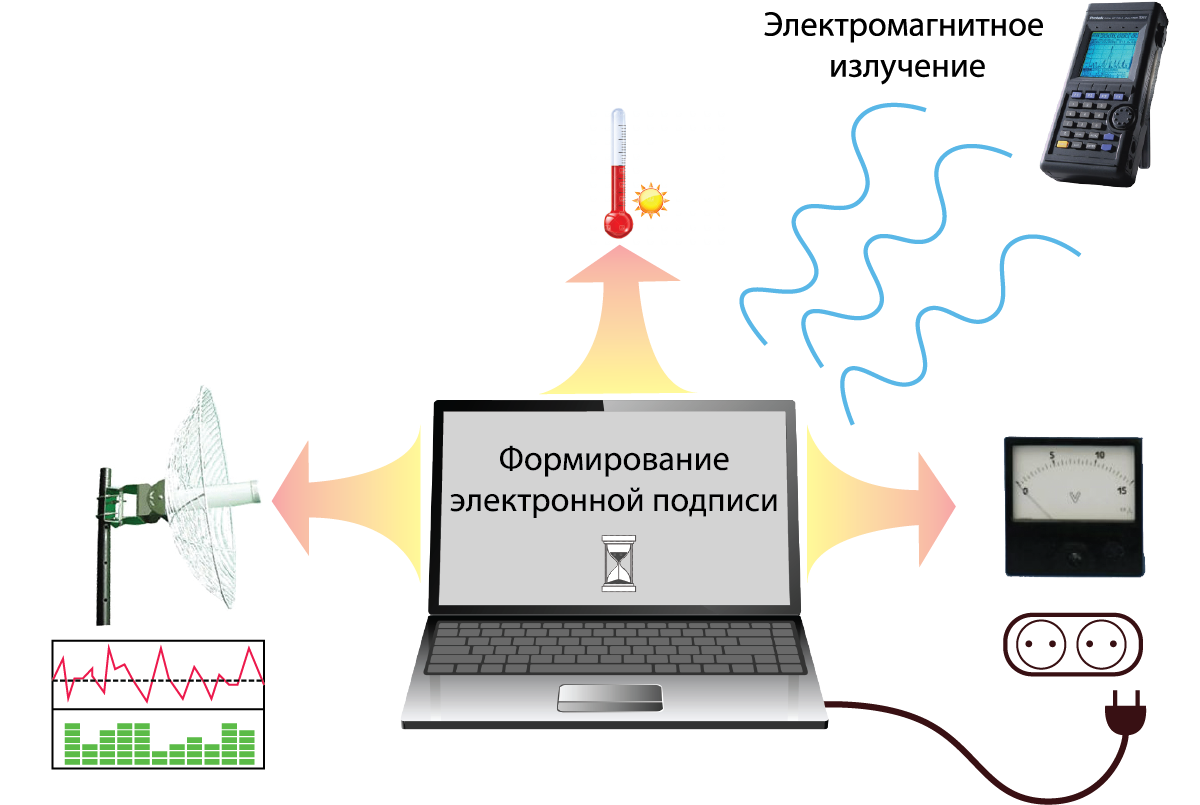

Атаки по побочным каналам давно перестали относиться к разряду доступных только спецслужбам – регулярно появляются новые и новые открытые публикации как по теоретическим аспектам атак по побочным каналам, так и содержащие отчеты об успешном взломе тех или иных криптосредств по излучению, колебаниям напряжения и даже акустическим побочным каналам.

В данной статье мы на самом базовом уровне расскажем о том, что такое «побочный канал» для криптосредства и какие физические и эксплуатационные свойства могут приводить к тому, что информация о секретных параметрах системы «утекает» в руки нарушителя. На простых примерах мы кратко расскажем о некоторых конкретных методах, которые использует нарушитель, чтобы получить необходимую ему информацию. После этого будет рассказано о некоторых подходах, которые позволяют защититься от атак по побочным каналам.

Аспекты стойкости протокола TLS, являющегося одним из повсеместно используемых для защиты информации в сетях, обсуждаются не только в рамках классических моделей безопасности протоколов (см. статьи

Аспекты стойкости протокола TLS, являющегося одним из повсеместно используемых для защиты информации в сетях, обсуждаются не только в рамках классических моделей безопасности протоколов (см. статьи  На весеннем заседании технического комитета по стандартизации "Криптографическая защита информации" (ТК 26) был утвержден набор из четырех документов (технических спецификаций и методических рекомендаций), разработанных специалистами нашей компании. В настоящей заметке приводится краткий обзор содержания данных документов, а также рассказывается о целях их создания.

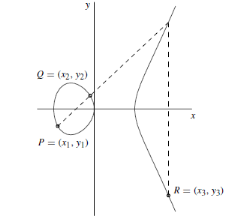

На весеннем заседании технического комитета по стандартизации "Криптографическая защита информации" (ТК 26) был утвержден набор из четырех документов (технических спецификаций и методических рекомендаций), разработанных специалистами нашей компании. В настоящей заметке приводится краткий обзор содержания данных документов, а также рассказывается о целях их создания. На заседании технического комитета по стандартизации "Криптографическая защита информации" (ТК 26) утвержден проект документа "Методические рекомендации по заданию параметров эллиптических кривых в соответствии с ГОСТ Р 34.10-2012", созданного специалистами нашей компании. В настоящей заметке рассказывается о цели этого документа и о принципах выбора кривых, которыми мы руководствовались.

На заседании технического комитета по стандартизации "Криптографическая защита информации" (ТК 26) утвержден проект документа "Методические рекомендации по заданию параметров эллиптических кривых в соответствии с ГОСТ Р 34.10-2012", созданного специалистами нашей компании. В настоящей заметке рассказывается о цели этого документа и о принципах выбора кривых, которыми мы руководствовались. Результатом очередного крупного этапа работ над нашим новым криптопровайдером, КриптоПро CSP версии 4.0, стал релиз КриптоПро CSP 4.0 Bernoulli. В дополнение к большому числу исправлений и улучшений кода, новый релиз отличает от старого ряд существенных нововведений, о которых мы и расскажем в этой заметке.

Результатом очередного крупного этапа работ над нашим новым криптопровайдером, КриптоПро CSP версии 4.0, стал релиз КриптоПро CSP 4.0 Bernoulli. В дополнение к большому числу исправлений и улучшений кода, новый релиз отличает от старого ряд существенных нововведений, о которых мы и расскажем в этой заметке. Мы выпустили новую версию криптопровайдера – КриптоПро CSP версии 4.0. Выпуск "четверки" является значительной вехой в развитии нашего флагманского продукта. Теперь, в дополнение к функционалу предыдущих версий, наш провайдер обладает полной поддержкой алгоритмов вычисления и проверки подписи по ГОСТ Р 34.10-2012, вычисления хэш-функции по ГОСТ Р 34.11-2012, а также обеспечивает поддержку сопутствующих криптографических алгоритмов.

Мы выпустили новую версию криптопровайдера – КриптоПро CSP версии 4.0. Выпуск "четверки" является значительной вехой в развитии нашего флагманского продукта. Теперь, в дополнение к функционалу предыдущих версий, наш провайдер обладает полной поддержкой алгоритмов вычисления и проверки подписи по ГОСТ Р 34.10-2012, вычисления хэш-функции по ГОСТ Р 34.11-2012, а также обеспечивает поддержку сопутствующих криптографических алгоритмов.