Для клиентов ЛВС рекомендуется использовать отделяемые ключевые носители.

Для серверов при требуемом уровне защиты КС1 возможно использовать ключевой носитель "реестр" (согласно документации на "КриптоПро CSP"). При требуемом уровне защиты КС2 или выше рекомендуется использовать отделяемые ключевые носители.

Используя протокол КриптоПро IPSec, построенный на основе сертифицированного СКЗИ КриптоПро CSP, можно обеспечить конфиденциальность, целостность, подлинность и защиту данных от перехвата, подстановки пакетов при передаче в сети с использованием следующих режимов:

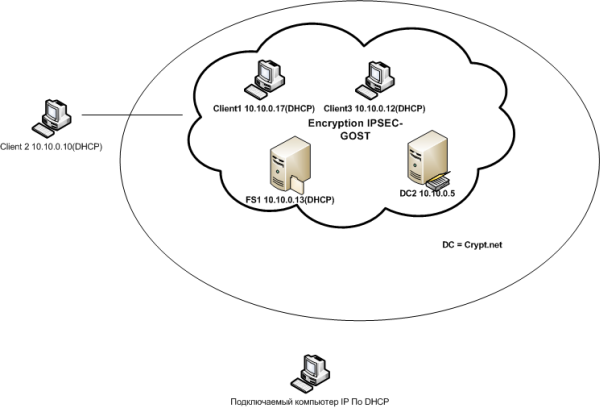

- Транспортный режим IPSec обеспечивает защиту соединений в режиме: клиент-сервер, сервер-сервер и клиент-клиент (KC1, KC2, KC3).

- Туннельный режим IPSec обеспечивает безопасный удаленный доступ клиенту через Интернет.

IPSec обеспечивает следующие типы защищенных соединений:

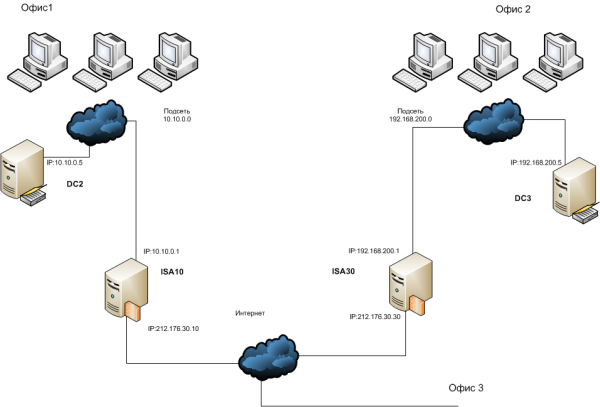

- подключения типа шлюз-шлюз через глобальную сеть (WAN);

- подключения через Интернет с использованием туннелей L2TP/IPSec;

- подключения через Интернет с использованием туннельного режима IPSec

- подключения в локальной сети (LAN) в транспортном режиме.

Сценарии использования КриптоПро IPSec

- VPN соединение с сервером удаленного доступа (RRAS) по протоколу L2TP/IPSEC

- VPN соединение с сервером удаленного доступа (RRAS) МЭ ISA 2006/2004, Forefront TMG2010 по протоколу L2TP/IPSEC

- VPN соединение шлюз-шлюз (Site to Site) между МЭ ISA 2006/2004, Forefront TMG2010, Check Point Firewall-1/VPN-1 версии R65 HFA50 GOST по протоколу L2TP/IPSEC, IPSec tunnel mode.

- Изоляция серверов, выделенных групп внутри домена с помощью протокола IPSec и доменных групповых политик.

Ссылки

[cryptopro_ipsec__manual.pdf] КриптоПро IPsec. Руководство администратора безопасности.