На весеннем заседании технического комитета по стандартизации "Криптографическая защита информации" (ТК 26) был утвержден набор из четырех документов (технических спецификаций и методических рекомендаций), разработанных специалистами нашей компании. В настоящей заметке приводится краткий обзор содержания данных документов, а также рассказывается о целях их создания.

На весеннем заседании технического комитета по стандартизации "Криптографическая защита информации" (ТК 26) был утвержден набор из четырех документов (технических спецификаций и методических рекомендаций), разработанных специалистами нашей компании. В настоящей заметке приводится краткий обзор содержания данных документов, а также рассказывается о целях их создания.

- Рекомендации по стандартизации. Использование криптографических алгоритмов, сопутствующих применению стандартов ГОСТ Р 34.10-2012 и ГОСТ Р 34.11-2012.

- Рекомендации по стандартизации. Использование алгоритмов ГОСТ 28147-89, ГОСТ Р 34.11 и ГОСТ Р 34.10 в криптографических сообщениях формата CMS.

- Техническая спецификация. Использование алгоритмов ГОСТ Р 34.10, ГОСТ Р 34.11 в профиле сертификата и списке отзыва сертификатов (CRL) инфраструктуры открытых ключей X.509.

- Рекомендации по стандартизации. Использование наборов алгоритмов шифрования на основе ГОСТ 28147-89 для протокола безопасности транспортного уровня (TLS).

Зачем это надо?

Есть две основные причины, по которым наша компания всецело поддерживает выработку методических рекомендаций по протокольным решениям. Первая из причин очевидна: принятие техническим комитетом, объединяющим все ведущие организации отрасли, единых документов со спецификациями протоколов влечет совместимость реализаций криптографических решений подавляющего большинства производителей. Дискуссии о деталях процедур и форматов происходят еще на этапе формирования документов в рабочих группах ТК 26, а значит, принимаемые в итоге документы готовы внедрять все наиболее активные представители промышленности. Благодаря этому, в частности, расширяются возможности по построению систем, предполагающих работу с криптосредствами различных производителей.

Вторая из причин связана с проведением экспертной оценки всякого принимаемого ТК 26 документа, предполагающей требования от авторов строгих обоснований стойкости предлагаемых решений и анализа данных обоснований. В частности, одни только методические рекомендации по сопутствующим алгоритмам сопровождались несколькими десятками страниц теоретических обоснований, докладом и обсуждением на конференции "РусКрипто'2014". Таким образом, производители могут быть уверены в защищенности предоставляемых им инструментов, а пользователи – конечных продуктов.

Алгоритмы

Первый из этих документов предоставляет алгоритмическую базу для проектирования криптографических протоколов, использующих российские алгоритмы. В частности, в этом документе вводятся два алгоритма формирования кода аутентификации сообщений HMAC (в некоторых вводных курсах по криптографии о нем часто говорят как о "симметричном" аналоге электронной подписи), представляющие собой частные случаи введенного в RFC 2104 алгоритма при базировании на новом российском стандарте функции хэширования ГОСТ Р 34.11-2012.

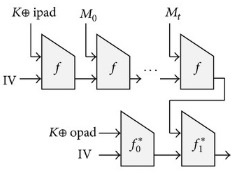

На основе HMAC построены вводимые далее в принятом документе псевдослучайные функции (PRF) для использования в протоколах TLS и IPsec, а также функция выведения производных ключей KDF и семейство ключевых деревьев на ее основе. Эти алгоритмические элементы конструктивно близки и используются, как правило, для выведения конфиденциальных данных, неявно связываемых с ключевым материалом. Функция KDF, в частности, используется при необходимости обеспечить дополнительную детерминированную рандомизацию ключа, полезную в протоколах для привязки конечных ключей к набору открытых данных. Семейства ключевых деревьев, в свою очередь, оказываются крайне полезными при необходимости вывести из единого секрета широкое множество сессионных ключей шифрования с возможностью, с одной стороны, иметь эффективно реализуемый порядок выведения данных ключей, а с другой стороны, гарантировать допустимую нагрузку на каждый ключ.

Отдельно стоит выделить введенное в тех же Методических рекомендациях семейство алгоритмов выработки ключа согласования VKO, основанное на протоколе Диффи-Хеллмана и российском стандарте функции хэширования. Использование функции хэширования в VKO вместе с рандомизатором UKM позволяет обеспечивать уникальность сессий ключевого обмена без возможности у нарушителя вывести результирующий ключ для некоторого UKM даже при знании ключей согласования тех же ключевых пар при любых других (также известных) UKM.

Сертификаты, CMS, TLS

Зафиксировав формат сертификатов открытых ключей ГОСТ Р 34.10-2012 в документе "Техническая спецификация использования алгоритмов ГОСТ Р 34.10, ГОСТ Р 34.11 в профиле сертификата и списке отзыва сертификатов (CRL) инфраструктуры открытых ключей X.509", стало возможным с помощью введенных алгоритмов сформировать и документ по использованию российских алгоритмов в сообщениях формата CMS. Этот документ описывает форматы и процедуры работы с четырьмя типами криптографически защищенных сообщений: снабженных электронной подписью, аутентифицированных с помощью HMAC, содержащих хэш-значение, а также зашифрованных и аутентифицированных (enveloped) сообщений. Кроме того, документ специфицирует использование российских алгоритмов при работе с сообщениями формата S/MIME, используемого, в частности, для работы с защищенной электронной почтой.

Использование CMS-сообщений для обеспечения конфиденциальности и аутентичности сообщений имеет следующее преимущество перед "ручным" формированием подписанных сообщений или использованием низкоуровневых функций шифрования и имитозащиты: при использовании CMS-сообщений пользователь получает снабженные всеми необходимыми идентификаторами и полями структурированные данные, процедуры обработки которых глубоко происследованы с точки зрения безопасности. При этом отсутствуют риски нарушить защищенность зашифрованных данных по причине, например, непродуманного выбора режима шифрования, методов порождения сессионных ключей шифрования или процедур выработки синхропосылок.

Основываясь на трех перечисленных документах, рабочей группой ТК 26 был выработан документ "Методические рекомендации по использованию наборов алгоритмов шифрования на основе ГОСТ 28147-89 для протокола безопасности транспортного уровня (TLS)", полностью описывающий порядок использования протокола TLS с российскими криптографическими алгоритмами. Данный документ учитывает, в частности, все проводившиеся при разработке КриптоПро TLS исследования по обеспечению защищенности реализаций протокола (о некоторых методах противодействия атакам на реализации протокола мы упоминали в статьях в нашем блоге:1, 2 и 3).

И все это уже работает

Разумеется, сертификаты X.509, форматы и процедуры обработки CMS-сообщений, а также реализации протокола TLS с наборами российских криптоалгоритмов в наших продуктах полностью соответствуют принятым техническим спецификациям и методическим рекомендациям. Это подтверждают, в частности, проведенные испытания совместимости реализаций с другими поддерживающими спецификации ТК 26 производителями (на нашем сайте опубликованы протоколы испытаний, как по X.509 и CMS, так и по TLS).

Станислав Смышляев, к.ф.-м.н.,

начальник отдела защиты информации

ООО "КРИПТО-ПРО"

Евгений Алексеев, к.ф.-м.н.,

инженер-аналитик 1 категории

ООО "КРИПТО-ПРО"