Статус: Сотрудник

Группы: Администраторы, Участники

Зарегистрирован: 16.04.2008(UTC)

Сообщений: 1,578

Сказал(а) «Спасибо»: 46 раз

Поблагодарили: 663 раз в 458 постах

|

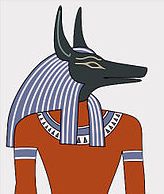

Вышла промежуточная версия КриптоПро CSP 5.0 (сборка 5.0.10874 Anubis). Скачать. 2017-10-05 КриптоПро CSP 5.0.10874 Anubis 2017-10-05 КриптоПро CSP 5.0.10874 Anubis

- asn1: GeneralNames теперь может быть пустым - для поддержки сертификатов, не соответствующих RFC 5280 (CPCSP-7713).

- capilite: Исправлена обработка флага CRYPT_MESSAGE_SILENT_KEYSET_FLAG (CPCSP-7421).

- capilite: Исправлено закодирование больших структур данных (CPCSP-7400).

- capilite: Построение цепочек: добавлена поддержка p7b-сертификатов для AIA (CPCSP-6605).

- capilite: Исправлена редкая ошибка при обработке RSA-сертификатов на Unix (CPCSP-7794).

- capilite: Устранены утечки памяти (CPCSP-7362).

- capilite: Исправлены ошибки в работе CertOpenStore (CPCSP-6645, CPCSP-6646).

- capilite: Исправлена ошибка при установке корневого сертификата для УЦ 2.0 на iOS (CPCSP-6783).

- capilite: Исправлена ошибка при работе с флагом dwCertEncodingType в CertFindCertificateInStore (CPCSP-6794).

- capilite: Добавлена обработка полей cProvParam, rgProvParam структуры CRYPT_KEY_PROV_INFO (CPCSP-80).

- capilite: Выровнены поля в структуре CRYPT_KEY_PROV_INFO в сертификате (CPCSP-6871).

- capilite: Исправлеы ошибки при работе с CRL (CPCSP-7312).

- capilite: Исправлено возвращение большой длины подписанного сообщения в CryptSignMessage (CPCSP-7370).

- capilite: Добавлена реализация PFXImportCertStore и PFXExportCertStore (CPCSP-6154).

- capilite: Поддержка флага PKCS12_IMPORT_SILENT в PFXImportCertStore (CPCSP-6831).

- capilite: Добавлена реализация CertEnumSystemStoreLocation (CPCSP-7123).

- capilite: Добавлена возможность отключать в PKCS#10-запросе расширения, идентифицирующие пользователя, по config/parameters/CPEnroll_ClientID = 0 (CPCSP-7260).

- capilite: Исправлена ошибка при передаче нулевых данных в CryptStringToBinary (CPCSP-7452).

- capilite: В функцию PFXImportCertStore добавлена поддержка транспортных ключевых контейнеров по ТК26 (CPCSP-7473).

- certmgr: Добавлено отображение AIA и CDP в сертификате (CPCSP-6604, CPCSP-6838).

- certmgr: При выводе отпечатка сертификата не печатаем 0x (CPCSP-1635).

- certmgr: Устранены ложные сообщения об ошибке в системном журнале при открытии сертификата из файла (CPCSP-7369).

- certmgr: Отображение PKCS#10-запросов в certmgr -list -pkcs10 (CPCSP-7226).

- certmgr: Поддержали чтение данных из STDIN для отображения объектов (CPCSP-7427).

- certmgr: Исправлена фильтрация сертификатов, если в качестве хранилища используется файл/сообщение (CPCSP-7434).

- cloud: Добавлена возможность работы с "облачными" ключами (CPCSP-6376).

- cng: Исправлена ошибка в реализации алгоритма HMAC на основе ГОСТ Р 34.11-94 (CPCSP-7586).

- core: Поддержаны форматы блобов PKCS1 и PKCS8 для ключей RSA (CPCSP-7111).

- core: Gри проверке длины имени контейнера на допустимость учитываем ограничения файловой системы (CPCSP-2959).

- core: Полностью переработана логика работы и управления кэша паролей (CPCSP-5630).

- core: Реализован новый формат SecureMessagin для ФКН (CPCSP-6232).

- core: Научились открывать контейнеры без header.key (CPCSP-7766).

- core: Реализован протокол SESPAKE (CPCSP-6958).

- core: Добавлена поддержка контейнеров v4 (CPCSP-7037).

- core: Поддержана работа с несколькими апплетами на одной карте (CPCSP-6714).

- core: В CryptoAPI выведена работа с административной и другими аутентификациями (CPCSP-6824).

- core: Доработана реализация CertEnumSystemStore (CPCSP-7092, CPCSP-7122).

- core: В реестр добавлен параметр force_silent, форсирующий работу без окон (CPCSP-7121).

- core: Исполнимые файлы для Linux x86 и x64 имеют электронную подпись, проверяемую в Astra Linux SE (CPCSP-7517).

- core: Выравниваем данные при разборе сертификатов на *nix, что позволяет устранить ошибку Bus Error на SPARC (CPCSP-7788).

- core: Сборочное окружение для x86/x64 Linux обновлено до CentOS 5 - поддержка более старых версий Linux будет ограничена (CPCSP-7399, CPCSP-7374).

- core: 32-битный Linux-дистрибутив переведен на архитектуру i686 (CPCSP-7641).

- core: Снято ограничение на длину пароля при экспорте закрытого ключа в pfx (CPCSP-6579).

- core: Добавлены таймауты для диалогов на UNIX (CPCSP-2058).

- core: Позволяем вводить пароли на Unix через pipe (CPCSP-2802).

- core: На Unix добавлена возможность сохранения пароля на контейнер в графическом режиме (CPCSP-6452, CPCSP-6455, CPCSP-6461).

- core: Исправлено залипание мыши при генерации ключа на UNIX (CPCSP-7093).

- core: Устранен крэш при работе с сертификатом с кириллическим именем на MacOS (CPCSP-7135).

- core: Исправлены ошибки в окнах protected (CPCSP-7624).

- core: Исправлена ошибка зависания / некорректного поведения в консольных диалогах при разрыве pipe-a (CPCSP-7697).

- core: Совместимость с Континент АП 3.7: OID хэширования однозначно задается алгоритмом открытого ключа для ГОСТ (CPCSP-7869).

- core: Улучшена поддержка TLS 1.2 (CPCSP-4566).

- core: Исправлена ошибка при очистке файлов блокировки в /var/opt/cprocsp/tmp (CPCSP-6003).

- core: Добавлен новый уровень журналирования - DB_WARN, куда будут попадать несущественные ошибки (CPCSP-6751).

- core: Устранены маловероятные проблемы при работе в сервисе (CPCSP-7097).

- core: Изменена проверка невалидных данных, что увеличило скорость работы на Windows и надёжность на Unix (CPCSP-7574).

- core: Добавлена поддержка флага CRYPT_PUBLICCOMPRESS в случае экспорта открытого ключа по сертификату (CPCSP-5303).

- core: Оптимизирована работа ядра провайдера на Linux PowerPC (CPCSP-7619).

- core: Добавлена поддержка PBKDF2 на основе HMAC с алгоритмом ГОСТ Р 34.11-94 (CPCSP-7567).

- core: В интерфейс введена частичная поддержка 512-битовых симметричных ключей в рамках документа по сопутствующим алгоритмам ТК 26 (CPCSP-4332).

- core: Добавлена поддержка алгоритма диверсификации KDF_TREE_GOSTR3411_2012_256 (CPCSP-5806).

- core: Добавлен контроль сроков действия для импортированных ключей (CPCSP-7330).

- core: Исправлена ошибка в работе объектов хэша типа PBKDF2 с длинным паролем (CPCSP-7577).

- core: Добавлены ограничения нагрузки для ключей ГОСТ Р 34.12-2015 (CPCSP-7456).

- core: Улучшена поддержка шифрования в соответствии с ГОСТ Р 34.12-2015 и ГОСТ Р 34.13-2015 (CPCSP-6301, CPCSP-7737, CPCSP-7401, CPCSP-7412, CPCSP-7403).

- core: Исправлена работа функции хэширования по ГОСТ Р 34.11-94 на процессорах без поддержки SSE2 (CPCSP-6422, CPCSP-7366).

- core: Уточнен порядок подавления предупреждений об использовании ключей 2001 года из графического интерфейса (CPCSP-6171, CPCSP-7588).

- core: Оптимизирована работа со списком ДСЧ (CPCSP-6944).

- core: Добавлена реализация зарубежных алгоритмов - RSA, ECDSA, SHA-1, SHA-2, DES, 3-DES, AES, RC2, RC4 (CPCSP-5646, CPCSP-5667, CPCSP-5720, CPCSP-5733, CPCSP-5750, CPCSP-5768, CPCSP-6464, CPCSP-6689, CPCSP-6712, CPCSP-6776, CPCSP-6875, CPCSP-7109, CPCSP-6700, CPCSP-7224).

- core: Добавлена поддержка HMAC на SHA-1, SHA-2 (CPCSP-6311).

- core: Добавлена поддержка PBKDF2 на SHA-1, SHA-2 (CPCSP-6662).

- core: Добавлена поддержка ключей CALG_GENERIC_SECRET (CPCSP-7233).

- core: Добавлен алгоритм CALG_CMAC вычисления имитовставки для зарубежных симметричных ключей (CPCSP-6518).

- core: Добавлена возможность работы с ключами RSA и ECDSA в формате PKCS#8 и PKCS#1 (CPCSP-7111).

- core: Добавлена возможность экспорта/импорта ключей RSA и ECDSA в pfx (CPCSP-7189, CPCSP-7808).

- core: Добавлен параметр PP_SAVE_PASSWORD_POLICY (CPCSP-5043).

- core: Расширен интерфейс для работы с аутентификациями: PP_SET_AUTH, PP_CHANGE_AUTH (CPCSP-6824, CPCSP-6837).

- core: Добавлена поддержка контейнеров симметричных ключей (CPCSP-7212, CPCSP-7213, CPCSP-7214, CPCSP-7257).

- core: Добавлены параметры для управления ЭК SESPAKE: DefaultPreferSESPAKEParams, BannedSESPAKEParams (CPCSP-7258).

- core: Добавлен концепт программного контроля подписи (CPCSP-7575, CPCSP-7890).

- core: Добавлен флаг CRYPT_MEDIA в параметрах PP_ENUM_SIGNATUREOID и PP_ENUM_DHOID, чтобы получить возможные параметры ЭК носителя ФКН (CPCSP-7595).

- core: Добавлен интерфейс подключения носителей, схожий с CryptoAPI (csp-interface), без header (CPCSP-7766).

- cpanel: Улучшено отображение статуса модулей поддержки в контрольной панели (CPCSP-7029).

- cpconfig: На unix добавлена поддержка записи и чтения параметров типа longlong (CPCSP-7601).

- cpconfig: Исправлен вывод русских букв в описании идентификаторов параметров (CPCSP-7209).

- cproctrl: Сообщения об ошибках контроля целостности ОС сделаны предупреждениями. (CPCSP-7872).

- cptools: Создана кросс-платформенная графическая панель - Инструменты КриптоПро - cptools для Windows / Linux / macOS (CPCSP-7127, CPCSP-7128, CPCSP-7181, CPCSP-7182, CPCSP-7208, CPCSP-7324, CPCSP-7371, CPCSP-7521, CPCSP-7578, CPCSP-7640, CPCSP-7747, CPCSP-7758, CPCSP-7824, CPCSP-7853, CPCSP-7876, CPCSP-7899, CPCSP-7905, CPCSP-7906).

- cptools: Добавлена поддержка работы с облачным носителем и DSS (CPCSP-7439, CPCSP-7476, CPCSP-7519, CPCSP-7884, CPCSP-7898, CPCSP-7871, CPCSP-6427, CPCSP-6547).

- cptools: Добавлена поддержка SafeTouch (CPCSP-7880).

- cptools: Добавлен поиск (CPCSP-7916).

- cptools: Добавлена панель для типовых задач с контейнерами - тестирования, установки сертификатов (CPCSP-7583).

- cptools: Добавлена панель управления носителями (CPCSP-6827).

- cryptcp: Исправлены зависания из-за ожиданий действий пользователя при сломанном пайпе (CPCSP-7879).

- cryptcp: Исправлена ошибка конвертации русских символов при создании запроса на сертификат на UNIX (CPCSP-4971).

- cryptcp: Улучшена справка по Key Usage / Key Type выпускаемого сертификта (CPCSP-6847).

- cryptcp: Добавлена возможность поиска сертификатов по отпечатку, аналогично параметру -dn (CPCSP-6652).

- cryptcp: Исправлено расшифрование cms-сообщений, зашифрованных в режимах key transport, key agreement (CPCSP-7468).

- cryptcp: Исправлено поведение утилиты при шифровании и расшифровании с указанием одинакового входного и выходного файла (CPCSP-7551).

- cryptcp: Добавлена поддержка detached-подписи ключом -detached (CPCSP-7606).

- cryptcp: Исправлена ошибка обработки флагов -errchain/-nochain/-norev/-nonet с флагами -verify -verall (CPCSP-7789).

- cryptcp: Улучшена стабильность работы при конфликтах регистрации algid-ов со сторонними СКЗИ (CPCSP-7875).

- csptest: Устанавливаем PIN в CertContext->CERT_KEY_PROV_INFO_PROP_ID вместо использования кэша (CPCSP-6899).

- csptest: Отдельные фрагменты программы больше не зависят от пар AlgID-OID из реестра или конфигурационного файла (CPCSP-7870).

- csptest: При копировании контейнера копируем также его расширения (CPCSP-7797).

- csptest: Исправлены ошибки в диалоге выбора контейнера по умолчанию (CPCSP-7656, CPCSP-7690).

- csptest: Различные улучшения (CPCSP-7095, CPCSP-3752).

- csptest: В csptest -oid нельзя было работать с контейнерами local machine (CPCSP-6758).

- csptest: Исправлено отображение кириллицы при перечислении контейнеров (CPCSP-7477).

- csptest: При выборе сертификата из хранилища, можно указывать отпечаток сертификата (CPCSP-7248, CPCSP-7228).

- csptest: В -lowsign автоматически выбирается подходящий алгоритм подписи, если не указан -alg (CPCSP-7646).

- csptest: Поддержка кириллицы в паролях на Windows (CPCSP-6900).

- curl: Устранены крэши при работе с нитями (CPCSP-7332).

- devel: Добавлен пример копирования закрытого ключа с использованием PBKDF2 для общего секрета (CPCSP-7161).

- devel: Примеры исправлены для поддержки систем со стандартной библиотекой C++ 11 и GCC 5+ (CPCSP-7059, CPCSP-7173).

- devel: В SDK добавлено детектирование MIPS-архитектуры для сборки примеров на Байкале (CPCSP-6089).

- devel: Из пакета для разработчика удалены лишние заголовочные файлы (CPCSP-6610).

- doc: Новый логотип в chm-документации (CPCSP-6741).

- doc: Добавлено описание параметра, отключающего использование кэша керриеров (CPCSP-1774).

- doc: Правки документа "Аутентификация в криптопровайдере.docx" (CPCSP-6945).

- doc: Попытка создания документа с описанием параметров конфигурации криптопровайдера (CPCSP-7269).

- doc: В "Правила пользования" добавлена справка по работе параметра crypt_silent (CPCSP-7121).

- gui: Переработано окно выбора носителя (CPCSP-6498, CPCSP-6857).

- gui: Переработано окна аутентификации (CPCSP-6867).

- installer: В справку добавлены COMPANYNAME и USERNAME для задания вместе с серийным номером продукта (CPCSP-7383).

- ios: Исправлены ошибки при работе с УЦ 2.0 (CPCSP-3619).

- ios: Архитектура эмулятора i386 во фреймворке заменена архитектурой x86_64 (CPCSP-5681).

- ios: Добавлено описание USE_CACHE_DIR и использования iTunes File Sharing (CPCSP-5899).

- ios: Реализована функциональность сохранения пароля на контейнер и добавлена возможность удаления сохраненных паролей (CPCSP-6455, CPCSP-6453, CPCSP-6489).

- ios: Исправлена ошибка зависания приложения при неудачной отправке запроса на сертификат (CPCSP-7201).

- ios: Добавлено отображение времени отправки и обработки сертификата для УЦ 2.0 (CPCSP-7199).

- ios: Добавлена проверка заполнения обязательных полей при регистрации пользователя для УЦ 2.0 (CPCSP-7263).

- ios: Архитектура armv7s больше не поддерживается (CPCSP-7618).

- ios: Поддержка iOS 11 (CPCSP-7745).

- ios: Исправлена ошибка построения списка сертификатов для взаимодействия с УЦ при наличии сертификата без привязки к закрытому ключу (CPCSP-7807).

- ios: Обнулены служебные файлы КПИМ (CPCSP-7131).

- ios: На iOS при обновлении конфиг теперь заменятся на новый (CPCSP-3439, CPCSP-3733, CPCSP-6842).

- ios: Русифицированы окна (CPCSP-6878).

- ios: Частично устранены deprecated методы в работе окон. Фрэймворк теперь собирается с SDK 8.0 (CPCSP-7041).

- ios: Исправлена ошибка обновления фреймворка (CPCSP-7126).

- license: Изменена проверка хранимой в сертификате лицензии (CPCSP-6346).

- license: В оснастке управления лицензиями выводится список сертификатов с встроенной лицензией CSP (CPCSP-6629).

- license: Исправлена ошибка, приводящая к многократному появлению окна предупреждения об истекающей лицензии (CPCSP-6757).

- license: В интерфейс CPCSPLicense добавлен метод GetFirstInstallDate (CPCSP-6833).

- license: Управление лицензиями Winlogon и Revocation provider теперь в оснастке "Управление лицензиями" (CPCSP-6840).

- openssl: Добавлен поиск ключей в LOCAL_MACHINE (CPCSP-6618).

- openssl: Добавлена поддержка TLS 1.2 (CPCSP-6929).

- openssl: Убрал флаг executable stack у libcrypto.so (CPCSP-7440).

- pkcs11: Добавлена поддержка механизмов, использующих стандарт ГОСТ Р 34.11-2012 (hash, HMAC) (CPCSP-4928).

- pkcs11: Добавлена поддержка механизмов, использующих стандарт ГОСТ Р 34.10-2012 (CPCSP-4928, CPCSP-7878).

- pkcs11: Исправлены ошибки, связанные с завершением инициализированной операции (в соответсвии со стандартом) (CPCSP-6858).

- pkg: Новый пакет ca-certs устанавливает в нужные хранилища сертификаты ГУЦ и промежуточные для nalog.ru (CPCSP-7678).

- pkg: Cкрипт install_gui.sh адекватно работает в терминале размером 80x25 (CPCSP-7760).

- pkg: Исправлены ошибки в install_gui.sh (CPCSP-7728).

- pkg: В пакеты добавлена версия сборки (CPCSP-7709).

- pkg: В зависимостях пакетов указана версия дистрибутива (CPCSP-7727).

- pkg: Добавлен compat-пакет для OCи - "OS-RT" (CPCSP-7753).

- pkg: В дистрибутив для Linux добавлен ярлык для установки по щелчку мыши (CPCSP-7780).

- pkg: Сформированы deb-пакеты для ARM Linux (CPCSP-7802).

- pkg: Из preinstall-скриптов пакетов на Linux убраны добавочные проверки, мешавшие автоматической установке зависимостей менеджером пакетов (CPCSP-7775).

- pkg: Улучшена поддержка Debian 8 (CPCSP-2598, CPCSP-6681).

- pkg: Исправлены ошибки совместимости с FreeBSD 10, 11, 12 (CPCSP-6715, CPCSP-6722, CPCSP-7388, CPCSP-387, CPCSP-4489, CPCSP-5529).

- pkg: Для FreeBSD 10+ проставляются правильные права на папки провайдера (CPCSP-7682).

- pkg: С библиотек снят x-бит (CPCSP-6918).

- pkg: Не правим fstab при установке: монтирование fat-дисков - задача пользователя (CPCSP-6984).

- pkg: Расширено число случаев, когда пакет pcsc патчит системные plist-файлы (CPCSP-5114).

- pkg: Исправлены описания пакетов (CPCSP-5206).

- pkg: В дистрибутив для Linux на armhf добавлен KC2-провайдер (CPCSP-6423, CPCSP-6797).

- pkg: Не выводим ложную диагностику про LSB при нехватке прав при установке (CPCSP-6812).

- pkg: Частичная поддержка установки в chroot (CPCSP-6866).

- pkg: Rutoken S регистрируется на Unix под своим именем (CPCSP-6906).

- pkg: При установке на GAiA могли возникать лишние диагностические сообщения (CPCSP-7897).

- reader: Добавлено логирование в модуль PCSC (CPCSP-2259).

- reader: Обновлены все модули поддержки (CPCSP-6208, CPCSP-6608).

- reader: Поддержан SafeTouch (CPCSP-6920).

- reader: Поддержаны носители Инфокрипт (CPCSP-7430).

- reader: Поддержаны носители Rosan (CPCSP-7430).

- reader: Поддержаны карты МИР через доп.инстанс базового апплета (CPCSP-7770).

- reader: Аутентификация по SMS в OAuth 2.0 для *nix-платформ (CPCSP-7154).

- reader: Поддержка OAuth 2.0-авторизации в консоли для *nix-платформ (CPCSP-7154, CPCSP-7819).

- reader: Подтверждение подписи и обмена ключами по протоколу Диффи-Хеллмана по SMS в OAuth 2.0 для *nix-платформ (CPCSP-7222).

- reader: Графическое приложение для OAuth 2.0-авторизации в macOS (CPCSP-7322, CPCSP-7733).

- reader: Графическое приложение для OAuth 2.0-авторизации в Linux на основе библиотеки GTK+ 2 (CPCSP-7323).

- reader: Исправлена ошибка при создании родительской секции в ini-файле (CPCSP-7759).

- reader: Исправлена работа с файловыми блокировками на APFS в macOS и iOS на контейнерах с русскими именами (CPCSP-7874).

- reader: Модуль поддержки hdimage теперь можно настроить в несовместимый режим работы - с длинными именами, что существенно увеличивает производительность (CPCSP-5975).

- reader: Модуль поддержки cloud для *nix (CPCSP-7007, CPCSP-6674, CPCSP-7376).

- reader: Модуль поддержки Rosan (CPCSP-7484).

- reader: Определение поддержки ПДСЧ для носителей Aladdin (FKNCSP-690).

- reader: Исправлена проблема при копировании контейнеров на flash-носители на Unix под пользователем (CPCSP-6935).

- rdk: Разработаны модули поддержки и эмуляторыдля нового ФКН (CPCSP-6657, CPCSP-6658, CPCSP-6696, CPCSP-6765, CPCSP-6766).

- rdk: Изменено соглашение об именовании точек входа модулей поддержки (CPCSP-6723).

- rdk: выключил LTCG (CPCSP-6392).

- stunnel: Исправлена ошибка при работе с пином на контейнер в конфигурационном файле для сервера (CPCSP-6937).

- tls: Поддержка extended master secret (CPCSP-7749).

2016-07-09 КриптоПро CSP 5.0.10426Такой большой changelog не влез в сообщение на форуме, но рядом с дистрибутивом он полный. 2015-04-14 Внутренний релиз гибридного КриптоПро CSP

- core: Разработано ядро гибридного CSP (FKNCSP-377, FKNCSP-414).

- core: Поддержка EKE-2012 в ФКН-провайдере (FKNCSP-370).

- reader: Изменена архитектура reader-а (FKNCSP-379).

- reader: Изменен интерфейс общения модулей поддержки со смарт-картами (FKNCSP-381).

2013-10-01 Начало разработки гибридного КриптоПро CSPОтредактировано пользователем 12 июня 2022 г. 23:23:50(UTC)

| Причина: Не указана |