Данная страница перенесена в архив.

Актуальную информацию можно узнать в разделе по ссылке.

Архитектура аутентификации в Windows

В ОС семейства Windows применялось несколько различных методов авторизации и аутентификации пользователей: SMB, NTLM, Novell, RADIUS, Kerberos и т.п. На сегодняшний день большинство этих методов представляют лишь исторический интерес. Современные методы авторизации и аутентификации пользователей RADIUS (EAP) и Kerberos являются открытыми промышленными стандартами и позволяют достичь любого необходимого уровня защиты информации с помощью дополнительных методов аутентификации. КриптоПро EAP-TLS - расширяет метод первоначальной аутентификации EAP протокола RADIUS. Дополнительную информацию по использованию аутентификации RADIUS, EAP, EAP-TLS в ОС семейства Windows можно найти по нижеследующим ссылкам:

- RFC 2716, "PPP EAP TLS Authentication Protocol"

- Описание Remote Access Server на сайте Microsoft

- Описание Extensible Authentication Protocol (EAP) на сайте Microsoft

- Пример использования EAP-TLS при организации доступа к ЛВС по Ethernet VLAN 802.1Q/802.1x

- Пример использования EAP-TLS при организации доступа к ЛВС по беспроводным сетям WEP 802.1x

- Описание Cisco Systems применения протокола EAP-TLS для создания беспроводных сетей EAP-TLS Deployment Guide for Wireless LAN Networks [Cisco Secure Access Control Server for Windows].

Общее описание реализации

В ОС Windows протокол аутентификации доступа к ЛВС (EAP-TLS) реализован на основе расширяемой архитектуры модулей SSP/AP, которые в свою очередь реализованы на основе криптографической архитектуры CryptoAPI 2.0.

В процессе участвуют:

- Клиент ЛВС;

- Аутентификатор – устройство или компьютер обеспечивающее доступ клиента к ЛВС;

- RADIUS сервер – компонент IAS ОС Windows обеспечивает аутентификацию клиента ЛВС и назначение различных атрибутов соединению (тег VLAN, диапазоны IP адресов, периодичность повторной аутентификации и т.п.);

- AD (Active Directory, справочник LDAP) – обеспечивает хранение политик доступа, групп пользователей и т.п.;

- УЦ – обеспечивает управление сертификатами и СОС (Списками Отозванных Сертификатов, CRL). В качестве УЦ может использоваться как встроенный в Windows MS Enterprise CA, так и внешние УЦ: КриптоПро УЦ, Атликс УЦ и т.п.;

- КриптоПро OCSP – дополнительный необязательный участник, который может обеспечивать компактную информацию о статусе сертификатов клиентов и RADIUS сервера;

Компоненты 3-6 могут быть установлены как на одном компьютере, так и на нескольких. Также компоненты 2, 3, 4 и 6 могут существовать в нескольких экземплярах для обеспечения распределения нагрузки и/или обеспечения отказоустойчивости.

Реализация EAP-TLS 802.1x

Драйвер сетевой платы (Ethernet или Wi-Fi) вызывает SSP/AP для формирования содержимого специальных Ethernet фреймов 802.1x. Коммутатор (точка доступа) "конвертирует" содержимое Ethernrt фреймов 802.1x в пакеты протокола RADIUS (обычно UDP) и обратно. RADIUS сервер IAS использует SSP/AP для аутентификации клиента ЛВС и сопоставления сертификата аутентифицированного клиента – записи в AD для проверки прав доступа и назначения атрибутов соединению (порту). По результатам аутентификации SSP/AP вырабатывают 192 байт аутентификационной информации, которая передаётся аппаратным компонентам платы и коммутатора (точки доступа) для защиты соединения встроенными средствами. Аутентификационная информация предаётся между коммутатором (точкой доступа) и RADIUS сервером с использованием встроенных методов защиты. Рекомендуется, что бы RADIUS сервер(ы) и коммутатор(ы) находились на одной контролируемой территории (в одном охраняемом помещении).

При использовании встроенных в коммутационную аппаратуру алгоритмов TKIP WEP (RC4) и TKIP MIC (Michael) [802.11i] рекомендуется устанавливать интервал повторной аутентификации не более 1000 секунд для обеспечения вероятности ошибочной аутентификации 10-6 в этот интервал времени.

Реализация EAP-TLS PPP (PPTP, L2TP, PPPoE)

Протокол PPP используется Windows не только для соединений по линиям связи (PPP – асинхронные коммутируемые или выделенные линии, PPPoE – xDSL), но и как туннельный протокол VPN для защиты соединения клиентов ЛВС с МЭ или МЭ между собой (PPTP, L2TP). Реализация PPP (компонент RAS) вызывает SSP/AP для формирования содержимого специальных PPP пакетов. Сервер доступа (МЭ) "конвертирует" содержимое аутентификационных PPP пакетов в пакеты протокола RADIUS (обычно UDP) и обратно. RADIUS сервер IAS использует SSP/AP для аутентификации клиента ЛВС и сопоставления сертификата аутентифицированного клиента – записи в AD для проверки прав доступа и назначения атрибутов соединению (порту). По результатам аутентификации SSP/AP вырабатывают 192 байт аутентификационной информации, которая передаётся реализации PPP для защиты соединения встроенными средствами. Аутентификационная информация предаётся между сервером доступа и RADIUS сервером с использованием встроенных методов защиты. Рекомендуется, что бы RADIUS сервер(ы) и коммутатор(ы) находились на одной контролируемой территории (в одном охраняемом помещении). Возможно объединение сервера доступа и RADIUS сервера на одном компьютере.

При использовании встроенных в реализации PPP алгоритмов 3DES и MD5 рекомендуется устанавливать интервал повторной аутентификации не более 1000 секунд для обеспечения вероятности ошибочной аутентификации 10-6 в этот интервал времени.

Реализация OCSP расширения TLS

При использовании аутентификации совместно с протоколами 802 и PPP требуется, либо возможность доступа к CDP (CRL Distribuition Point) без аутентификации, либо хранение СОС в локальном кэше компьютера, либо получение информации о статусе сертификата в процессе аутентификации. Первые две возможности сложны в администрировании и/или эксплуатации.

КриптоПро EAP-TLS содержит дополнительный модуль SSP/AP, который использует расширение протокола TLS для доставки OCSP ответа на сертификат сервера к клиенту непосредственно в процессе аутентификации. В этом случае клиенту требуется только хранение доверенных сертификатов в локальном хранилище сертификатов для проверки сертификатов сервера и OCSP ответа.

Модуль SSP/AP в зависимости от настроек и/или флагов формирует client_hello сообщение с расширением "status_request" (см. п. 3.6 RFC 3546). В данных этого расширения передаётся список доверенных OCSP серверов и требуемы параметры OCSP запроса (возможно включая "id-pkix-ocsp-nonce"). Сервер выполняет OCSP запрос и, сразу после, передачи сообщения сертификата сервера, передаёт OCSP ответ на свой сертификат. В случае если сервер не передаёт OCSP ответ, клиент проверяет статус сертификата обычным образом.

Сценарии использования

Для клиентов ЛВС рекомендуется использовать отделяемые ключевые носители.

Для серверов при требуемом уровне защиты КС1 возможно использовать ключевой носитель "реестр" (согласно документации на "КриптоПро CSP"). При требуемом уровне защиты КС2 рекомендуется использовать отделяемые ключевые носители.

При совместном использовании КриптоПро EAP-TLS и КриптоПро Winlogon на персональных клиентах, возможно использование совместного ключевого носителя (сертификата), и для доступа к ЛВС, и для входа в домен Windows. Для клиентов с несколькими пользователями или для серверов желательно использовать разные ключевые носители (сертификаты).

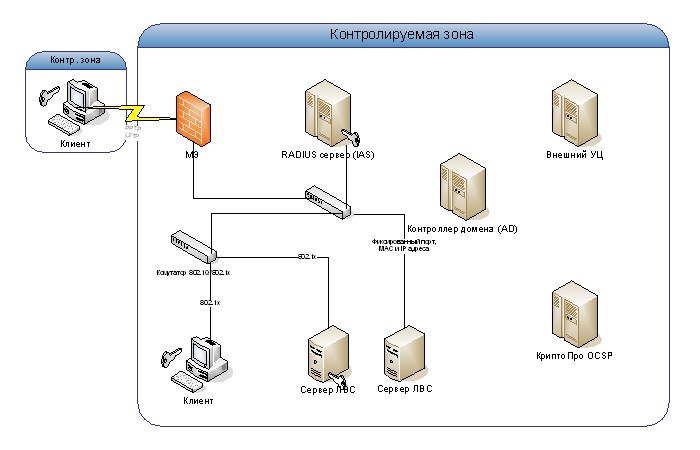

Доступ к ЛВС через МЭ

Рисунок 1. МЭ

При использовании сервера КриптоПро OCSP с ним взаимодействует RADIUS (IAS) сервер. Если КриптоПро OCSP не используется, то точка доступа к CRL (CDP) должна быть доступна без аутентификации.

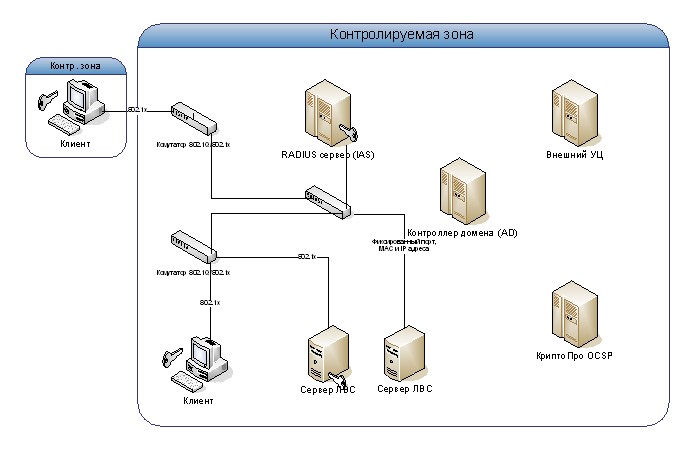

Доступ к ЛВС по Ethernet VLAN 802.1Q/802.1x

Рисунок 2. Ethernet VLAN 802.1Q/802.1x

Серверам и клиентам в контролируемой зоне может назначаться тэг VLAN 802.1Q, как на основе фиксированных портов и/или сетевых (транспортных) адресов, так и на основе аутентификации по 802.1х. Клиентам вне контролируемой зоны тэг VLAN 802.1Q назначается по результатам аутентификации. При использовании сервера КриптоПро OCSP с ним взаимодействует RADIUS (IAS) сервер. Если КриптоПро OCSP не используется, то точка доступа к CRL (CDP) должна быть доступна без аутентификации.

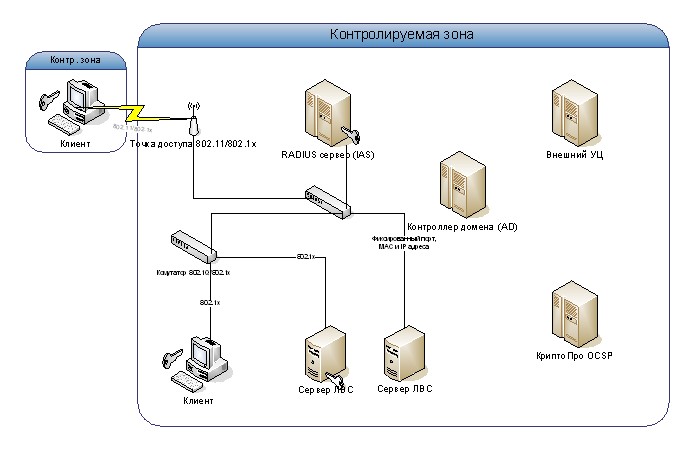

Доступ к ЛВС по беспроводным сетям 802.11/Wi-Fi

Рисунок 3. 802.11/Wi-Fi

При использовании сервера КриптоПро OCSP с ним взаимодействует RADIUS (IAS) сервер. Если КриптоПро OCSP не используется, то точка доступа к CRL (CDP) должна быть доступна без аутентификации.

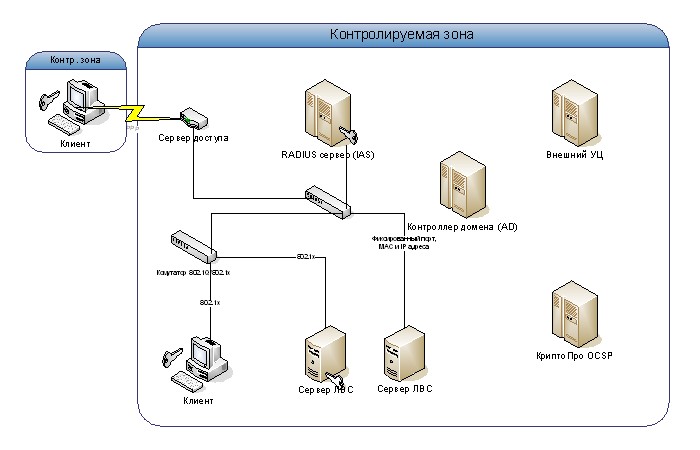

Доступ к ЛВС по PPP

Рисунок 3. PPP

Использовании сервера КриптоПро OCSP обязательно.

Настройки МЭ

Настройки ISA 2003 и ISA 2000

Для настройки ISA необходимо поднять VPN сервер и в качестве метода аутентификации указать – внешний RADIUS-сервер. В качестве RADIUS-сервера необходимо указать адрес RAS-сервера, с настроенной политикой удаленного доступа по методу EAP-TLS.

Настройки серверов доступа

Настройки RAS

Настройка сервера доступа заключается в задании адреса RADIUS-сервера, метода и параметров связи с ним.

Настройки точек доступа

Настройки D-Link DWL-2000AP+

Настройка точки доступа заключается в задании адреса RADIUS-сервера, метода и параметров связи с ним.

Настройки коммутаторов

Настройки D-Link DES-3226S

Настройки коммутатора заключается в задании адреса RADIUS-сервера, метода и параметров связи с ним.

Новости КриптоПро

Новости КриптоПро

RSS Новости

RSS Новости